Category: Longform

You are viewing all posts from this category, beginning with the most recent.

✏️ Papa’s Goede Werk

Hij kon alles horen, maar durfde zijn ogen niet te openen. Liggende in de kast onder de trap hoort hij de soldaten schreeuwen. Zijn moeder heeft de grootste moeite om ze buiten te houden. Plots hoort hij haar gillen.

‘Als papa eens hier zou zijn,’ fluistert de kleine Aleksandr in zichzelf. Hij balt zijn kleine knuistjes. Mama heeft hem duidelijk verteld dat hij, hoe dan ook, onder de trap moest blijven. Papa doet goed werk voor Oekraïne, was hem verteld. Wat papa precies deed, wist de kleine man niet. Maar het zou niet lang meer duren of papa zou thuiskomen.

Hij had tegen zijn moeder gezegd dat als hij later groot zou zijn, hij ook dat goede werk van papa wilde doen. Voor Oekraïne, net als papa. Maar Aleksandr hoopte wel dat dan de oorlog voorbij zou zijn.

Plots gaat de deur van de kast met een ferme zwaai open. Mama staat in de deuropening. ‘Alles is weer rustig, Aleksandr,’ zegt ze en probeert het trillen van haar stem te verbergen. Haar haren zien er verwilderd uit, haar kleren lijken in de plooi getrokken. Door de zwarte vegen op haar wangen ziet de kleine man sporen van tranen lopen, maar mama tovert een lach op haar gezicht.

Aleksandr zijn knuistjes ontspannen, ‘Als papa eens hier zou zijn,’ denkt hij. 📝🎨

✏️ Altijd een beproeving

Afgepeigerd na het sporten dekt Frits in de keuken. Na het verlies van zijn eerste 93 kilo nog altijd een terging. Zijn vrouw vergt het uiterste van hem. 🏃♂️🏃♀️🏃

✏️ Tuinslangtrots

Na vijf jaar loopt hij toevallig door haar straat. Terwijl ze rustig de tuin water staat te geven, pikt ze een glimp op van hem door de struiken aan de rand van haar perceel. Ze voelt de woede weer, de vernedering van die zak hooi.

Wanneer hij in zijn dandy outfit voorbij komt aan haar voortuin, draait ze zich expres naar hem toe. De straal van de tuinslang recht in gezicht van de nieuwe vlam aan zijn zijde.

‘Hé, jij hier?’, lacht ze. Wat opgelucht dat hij niet de getroffene is, zegt hij, ‘Joh, wat leuk je weer te zien. Weer eens afspreken?’

Terwijl de inmiddels gebluste vlam haar make-up fatsoeneert en hij geen aandacht voor haar heeft, weet ze, ‘Eens een zak hooi, altijd een zak hooi.’ En blust hem ook nog even na met de tuinslang. ✏️🌱💬

✏️ Glorieuze kampeermomenten

Hij wilde eigenlijk niet naar buiten op een avond als deze. De regen stroomde langs het tentdoek naar beneden. Met hoge nood toch haastend naar de campingwc. Hij kon ternauwernood de toiletrol droog houden. Met het water in zijn sportschoenen en onder hoge druk, was dan toch de verlossing nabij.

Kak, campingpas vergeten. 🏕️⛺️📝✏️

✏️ Driemaal Scheepsrecht

Ze stond al meer dan een half uur voor zijn deur. In de regen, maar dat deerde haar niet. Haar blik gefocust op de knop van de deurbel. Ze twijfelde of ze zou gaan drukken. Of het nog gepast was om te drukken. Ze wist dat ze dit keer te ver was gegaan. Ze wist dat het nu mogelijk te laat was. Te laat om nog excuus aan te bieden.

Weer keek ze vertwijfeld naar de deurbel. Haar anders zo mooie haren zagen er niet uit door de regen. Wat zou ze moeten zeggen? Hoe zou hij reageren? Het was al de derde keer geweest, maar toch kwam ze altijd terug naar hem.

De andere keren was het onwetendheid. Dommigheid. Onoplettendheid. Maar nu had ze beter moeten weten, beter voorbereid moeten zijn op de valkuilen. Het ging allemaal ook zo snel. Alsof ze er ingeluisd was. Maar ze besefte dat ze zelf had moeten opletten.

Als ze uiteindelijk omdraait en weg wil rennen, komt hij met een ferme pas de tuin ingelopen. ‘Ik kom net bij de slager vandaan’, roept hij. Snel beschermt hij haar voor de regen en opent de voordeur. ‘Schatje’, zegt hij, ‘als we morgen weer kunnen barbecueën zal ik dan maar de hamburgers doen? Driemaal laten verbranden is scheepsrecht hé’. 📝✏️

📟Pretty Good Privacy with keybase.io

2020 : This post is obsolete since Keybase was acquired by Zoom.

Used PGP back in the 90s just because it was possible. The internet was growing, and my friends and I liked to experiment in those days with all that we found on the internet. PGP was one of those things. We had great fun back then, but never used it again the following decades.

But a few days ago I saw a talk from Mike Godwin about privacy on the internet. He pointed out https://www.keybase.io/ in his talk as a start to set up PGP and ways to communicate with him.

I got curious again about PGP and Keybase.io, and I had no trouble at all to quickly set up an account and a PGP key pair with these guys. They have nice low-level tooling to encrypt and decrypt messages on their website.

What I wanted again was a way to have my email encrypted, like I had back then in the 90s when my friends and I played around with it. I found a great tutorial on the internet from the Electronic Frontier Foundation on how to het PGP setup on a MAC.

It is set up with Thunderbird Mail Client and within this tutorial they let you generate a PGP key pair with GnuPG. Which will do the job, but I wanted to set it up with my Keybase.io key pair. I needed to export my Keybase.io key pair to the GnuPG keychain.

Reading the docs at their site, I found out that I could pull my Keybase.io Key to GnuPG keychain by the following command.

keybase pgp pull-private --all

But this gave me the following error

▶ ERROR .keys doesn't exist

Just following this workaround to fix it.

Make sure that in the linked device to your keybase.io account, the option “Forbid account changes from the website” is disabled in the advanced settings. By disabling this option, more possibles are enabled on the keybase.io site. One of them is to export your private key.

After you have disabled this option on your device, go to the website of keybase.io and visit your profile page. And find an “edit” link behind the signature of the public key. Select the edit link, and you get the option to export your private key.

Copy the key and save it to your desktop. Use the following command to import the private key to the GnuPG keychain. Where “Private_Key.asc” holds your private key.

gpg2 --allow-secret-key-import --import Private_Key.asc

Also save your public key to your desktop. And import this one with the following command. Where “Public_Key.asc” holds your public key.

gpg2 --import Public_Key.asc

This serie of actions will replace the generation of a PGP key pair with GnuPG and import your keybase.io key pair.

Don’t forget to delete your private key from your desktop.

Make sure it’s cleaned up!

Now finish the thunderbird tutorial from EFF with the keybase.io key pair. And you have a PGP mailclient setup with keybase.io. There is also a nice integration possible with the macOS MAIL.APP with https://gpgtools.org, but this requires a paid license. Whatever suites your needs.

Ok, I hope this helps you.

Find me here on keybase.io and if you like to send me a PGP encrypted email, here is my public key. But this one can also be found on keybase.io.

Oh, and don’t forget to send me your public key or your keybase.io profile page, so I can download your public key if you shared it. If you want a message back, of course ;-).

Use the following command to pull in my public key in your GnuPG keychain. And a follow on keybase.io.

curl https://keybase.io/marc0janssen/pgp_keys.asc | gpg2 --import

keybase follow marc0janssen

Thanks for reading! 📝🖋️

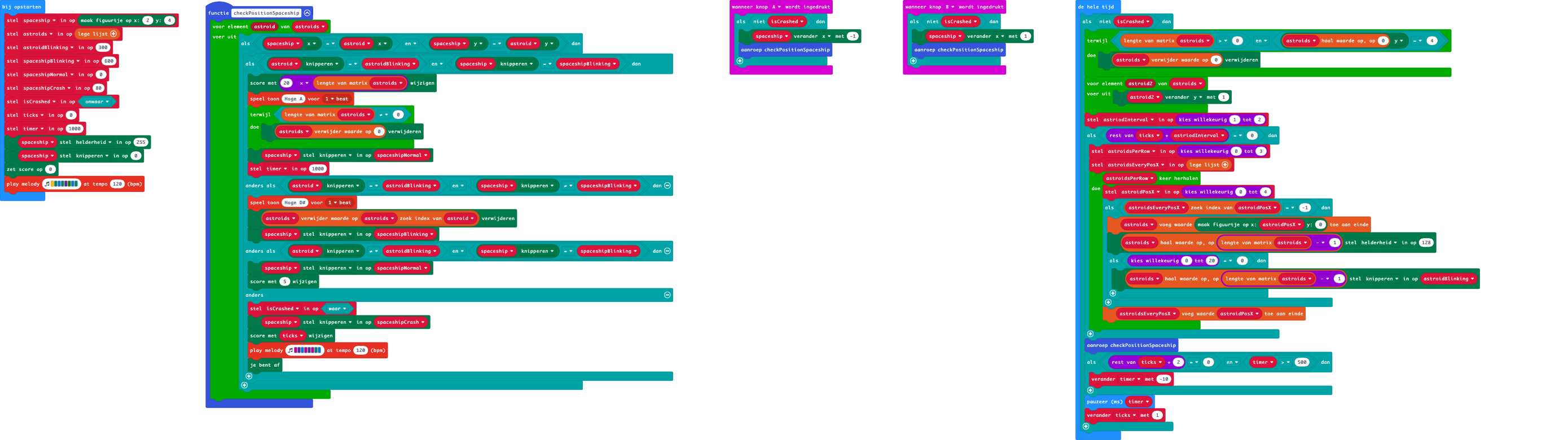

👨🏽💻Starbit Commander

This game is my first coding for The BBC Micro:bit. The goal is to have a nice target to practice and learn microPython on this device. But first I wanted to have a go on the makeCode editor for the Micro:bit.

I made this simple little game. Flying a spaceship through an astroid field. Occasionally, a blinking power-up will appear. This gives the advance to survive an astroid collision. Catching two power-ups will destroy all astroids in the field. Astroids will speed up in time, but slow down if a double power-up is acquired.

To edit this repository in MakeCode.

- Open https://makecode.microbit.org/

- Click Import and select Import URL

- Paste https://github.com/marc0janssen/starbit-commander

- Select import

🎮🖖🏻🚀

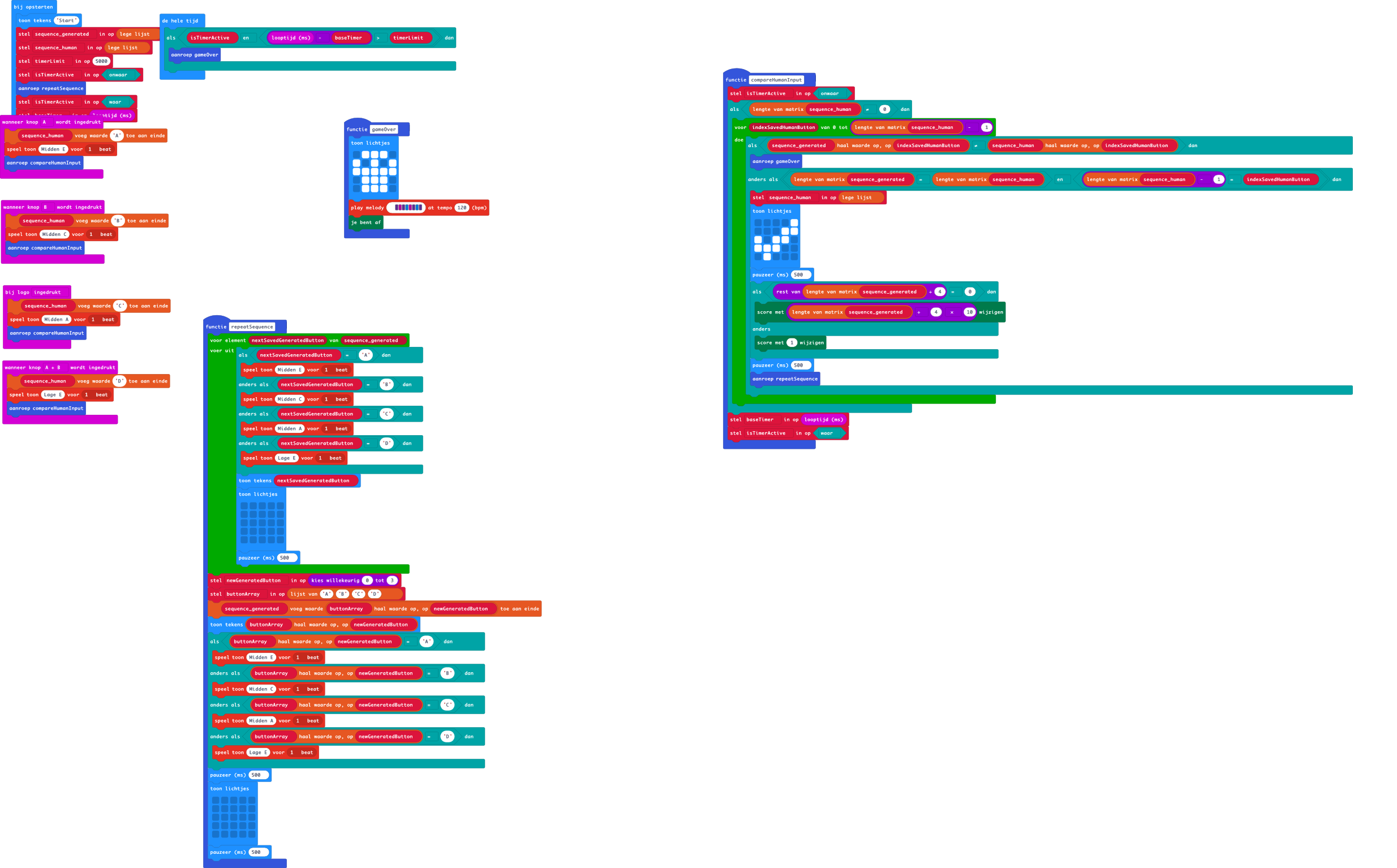

👨🏽💻Simple Simon Says

The game Simon in the late 70s was maybe the first “computer” game I played. Well, perhaps it was a real computer. I was just a kid, but the game always stayed with me. In my mind, that is. The game was from a friend, and we played it for ages.

Now with the Micro:bit I wanted to revive this memory and use the Micro:bit as a vehicle to get this to life again. Below is my make code attempt. I used a Micro:bit version2 for this.

This Simon listens to Button A, Button B, Button C (the touch sensitive logo), Button D (= Button A+B).

It was fun to create and a good way to set me off with the possibilities of the Micro:bit…

To edit this repository in MakeCode:

- open https://makecode.microbit.org/

- Click Import and select Import URL

- paste https://github.com/marc0janssen/simple-simon-says

- select import 🎮📝🖌️

✏️ Kleine baguette met gerookte kipfilet

Weer op weg naar huis met de trein. En elke dag staat hij daar bij de ingang, of uitgang zoals je wilt, van het station. Dagelijks groet hij de mensen die hun trein moeten halen, in de hoop dat hij een groet terug krijgt. En natuurlijk een kleine bijdrage. Velen lopen hem voorbij en groeten niet eens.

Ik zie hem bijna dagelijks, hij groet me dan ook bijna dagelijks. En dagelijks wordt de sociale druk voor mij groter. Hij lijkt elke dag vriendelijker te worden. Hij spreekt me altijd beleefd aan en nooit opdringerig. Hij is gewoon vriendelijk en dat is zijn sterke kant.

Ik heb me voorgenomen om geen geld te geven. Dat is niet helpen. Ja, van de wal in de sloot. Nu ben ik niet mijn broeders hoeder, maar ik wil ook dat hij geen rotzooi koopt. Het is natuurlijk een groot vooroordeel wat ik hiermee heb. Alsof iedere persoon die op deze manier in zijn dagelijkse onderhoud moet voorzien, rotzooi koopt van het geld dat hij ophaalt.

Maar ik heb toch besloten om hem in natura voor zijn vriendelijke groet te betalen. Ook vandaag groet hij me weer beleefd en ik ben ook weer vriendelijk naar hem. Maar in plaats van direct naar perron vijf te lopen, neem ik even de afslag naar de Hema op het station. Ik kijk naar alle lekkere broodjes en schat in dat deze heer vandaag wel eens zin zou kunnen hebben in een kleine baguette met gerookte kipfilet.

Als ik terugloop naar de ingang van het station en hem aanspreek, kijkt me hij enigszins verbaasd, maar erg dankbaar aan. Ik zeg hem dat ik hoop dat het broodje hem zal smaken en wens hem een fijne dag. Hij dankt me beleefd en allerhartelijkst. Je ziet het geluk in zijn ogen. Het geeft me een goed gevoel. Ik maak uiteindelijk nog een kort praatje met hem, maar dan wil ik toch echt mijn trein halen op perron vijf.

Ik heb deze man nog jaren gegroet bij het station en vaker een broodje gekocht. We zijn nu sinds corona 3 jaar verder, ik ben weinig meer op het station. Het is nu thuiswerken. Ik denk nog wel eens aan hem. En of hij nu nog steeds bij het station staat. En of hij soms nog wel eens wat te eten krijgt van iemand. Of eigenlijk hoop ik dat hij zelf dat broodje kan gaan kopen, want dat zou ik deze vriendelijke man van harte toewensen. 🍞✏️🗺️

✏️ Een inclusieve Kerst

Nadine zat wat beteuterd aan het kerstontbijt op eerste Kerstdag. Er stond van alles op tafel. Kaiserbroodjes, een kerststol, de meest uiteenlopende vleeswaren en 1001 soorten zoetwaren.

Maar haar aandacht was gevestigd op de gingerbread poppen en een grote ontbijtkoek. “Zeg mam”, zei Nadine, “zijn we nu wel gemberneutraal voor de Kerst?” 🍞🎨📝

✏️ Keuzebegoocheling

Ze woonde al 15 jaar bij deze familie. Ze had nooit ergens anders gewoond en wilde ook nergens anders naartoe. Ze was bij hen gaan wonen direct na haar geboorte, zo’n acht weken later. Ze had vaak gehoord, “We hebben haar gekozen omdat ze de enige grijze was”.

Maar ze wist wel beter. Een eeuwenoude onwetendheid onder de mensen, maar een goed bewaard geheim door haar soort. Iets wat van generatie op generatie wordt overgedragen. Haar soort hield de mythe voor hun eigen gewin in stand. Ze moesten boven alles niet op de tenen van hun dienaren trappen. Zeker geen slapende honden wakker maken.

Na 15 jaar en vele fijne momenten met catnip verder, heeft ze nooit echt spijt gehad van haar keuze. Ze bleef de indruk wekken dat haar dienaren haar gekozen hadden. Iets wat de mensen geloven, maar wat haar soort al eeuwen lang wist af te dwingen. 🐈🐱✏️

✏️ Explosieve vrienden

In tegenstelling tot andere illegalen, word je in bepaalde kringen met open armen ontvangen. We zouden er samen, op die speciale avond, een knallend feest van maken. Alleen op dat ene verraderlijke moment veranderde de kameraadschap. Het kostte me mijn rechterhand. Je verdween ineens en plotsklaps, maar liet veel verdriet en spijt achter. 📝✏️

✏️ Groen adoptiekind

Zo’n tien jaar is hij daar opgegroeid, tussen zijn familie, zijn vrienden en soortgenoten. Maar vandaag wordt hij geadopteerd, losgemaakt van zijn roots. Op een speciale avond met hem, wil iedereen hem zien. Hij hoort er voor nu echt bij. In deze periode, een speciaal plekje in ieders hart. Voor twee weken dan. 📝,✏️

✏️ Heeft geluk ook een prijs?

Gehaast verlaat ik het kantoor aan de Koningskade, ik moet de trein naar Utrecht CS halen om 20:55 vanaf Den Haag Centraal. Het is iedere keer hetzelfde liedje, ook vandaag weer. Te veel werk en te weinig uren in een dag. Fatsoenlijk een trein halen, zodat je jezelf niet een ongeluk hoeft haasten, is er niet bij. Ik doe het zelf, moet gewoon ook eerder weggaan.

Snel de spullen ingepakt om 20:30. De jas aantrekken doe ik in de lift, terwijl deze te langzaam naar beneden zakt. Er is tijd genoeg vanaf de 15de etage om jezelf aan te kleden. Eenmaal op straat is het donker en koud. De Koningskade is druk met auto’s die, vanaf de A12 via de Zuid-Hollandlaan, de kruising opdraaien. Ik moet lang wachten bij de verkeerslichten. Ik heb minder dan 20 minuten om de trein op spoor vijf te halen.

Terwijl ik wacht bij de kruising hoor ik ineens een gedempte stem. Onverstaanbaar voor mij door het voorbij razende verkeer. Ik kijk om me heen. Er staat een jonge vrouw een meter of drie bij me vandaan. Ze is, net als ik, de enige op dit tijdstip bij de oversteekplaats. Omdat ik haar wat te lang en vragend aankijk, kijkt ze geïrriteerd terug. Tot de vraag, wat zegt u?, komt het niet. Ze moet het wel geweest zijn, maar wat zei ze?

De verkeerslichten bij de zebra springen plots op groen en in een snelle draf steek ik over naar het Malieveld. Ik loop alleen, vluchtig over het voetpad langs de bomen. Wanneer ik naar links kijk, zie ik het donkere gapende gat van het Malieveld. Plots hoor ik opnieuw de gedempte stem. Weer versta ik niet wat er gezegd wordt. Ik kijk om me heen, maar zie niemand. Althans, niemand die dichtbij genoeg is. Ik begin te twijfelen aan mezelf. Is er iets met me?

Ik loop verder langs het paviljoen en zo Koekamp binnen. De ganzen liggen stil in het koude donkere water. De bankjes langs het voetpad zijn leeg. Met een ferme pas loop ik door, richting het station. Als ik moet wachten bij de oversteekplaats van de Bezuidenhoutseweg hoor ik opnieuw de gedempte stem. Weer onverstaanbaar, maar ik realiseer me nu dat het onder me vandaan komt.

Op het moment dat ik buk om mijn nieuwsgierige oor op de tegels van het voetpad te leggen, knalt er ineens een Mercedes-SUV over de lage betonblokken. Op zijn zijkant vliegt deze over mij heen en landt op zijn dak achter me op het fietspad. Als ik verschrikt en trillend opsta, hoor ik de stem ineens weer. Dit keer heel duidelijk: “Je staat bij me in het krijt, gozer”. Ik kijk weer om me heen, maar de paar mensen die er zijn, rennen naar de SUV. Onwaarschijnlijk dat zij het geweest zijn.

De trillingen lopen me over de rug, wat is dit? Als door een naald gestoken, steek ik ineens de Bezuidenhoutseweg over en zorg ik dat ik als de wiedeweerga op dat perron terechtkom. Ik denk niet na, wil alleen maar weg, naar huis. Ik besef me nog niet helemaal wat er zojuist allemaal gebeurd is. Wanneer ik met de trein het station verlaat richting Utrecht, prent ik mezelf in dat het toeval was. Nee, het was geluk, ja dat was het. Geluk dat ik bukte, om te luisteren. Maar waar naar precies? Ik krijg het koud bij de gedachte, ben ik doelbewust geholpen? Maar door wie of wat? En erger, tegen welke prijs? 📝✏️💬

✏️ Afrikaanse exoten

Met een harde klap van de dichtgeslagen massief houten voordeur sta ik binnen. Net op tijd voordat de uit de kluiten gewassen veelvraten een kans krijgen om mijn schamele onderkomen binnen te dringen. Met miljoenen trekken ze door de natuurgebieden en landerijen. Ze zijn op zoek naar voedsel. Ze willen overleven, net als ik. Net als de mensheid op dit moment.

Het lijkt wel of ze de groenten ruiken die ik hier in huis verbouw. Hoeveel meer mensen dit hier in de omgeving ook doen weet ik niet. Ik heb al weken geen mens meer gezien. Ik weet überhaupt niet of er nog mensen in de buurt wonen. Alles is veranderd sinds die uitbraak van de gemodificeerde Afrikaanse exoten bij de staatslaboratoria. Ze zouden een nieuwe voedselbron zijn. De aarde zou niet meer te redden zijn met de megaveestapels van nu. Die exoten zouden de redding worden voor de mensheid, de aarde. Hoe heeft het zover kunnen komen?

De aarde lijkt langzaam te sterven. De schaarse berichtgeving die nog doorkomt op internet en in de media liegen er niet om. Grote delen van Nederland zijn kaal gevreten, mensen zijn op de vlucht. Op zoek naar eten gaan ze elke woning af. Alle landen in Europa melden zwermen van deze veelvraten. Jarenlang beleid voor het gebruik van groene gewasbeschermingsmiddelen in de landbouw vanuit Brussel heeft ervoor gezorgd dat er geen bestrijdingsmiddelen beschikbaar zijn die hier tegen opgewassen zijn. En de massa’s die nu over Europa trekken, hebben niets te duchten van eventuele natuurlijke vijanden. Die waren niet uit Afrika meegenomen met de bedoelde voedselbron.

Terwijl ik de zojuist bemachtigde mest en water verdeel over mijn groene goud, zwelt het geluid van de miljoenen exoten aan. Ik gluur door de kieren van de door mij dichtgetimmerde ramen. Plotseling wordt er stevig op de massief houten deur gebonkt. ✏️🌱📚

📺Setting Up Jellyseerr for Emby

Jellyseerr is a free and open source software application for managing requests for your media library. It is a a fork of Overseerr built to bring support for Jellyfin & Emby media servers! Follow this link for more info.

Docker

Docker-compose.yml

version: '3'

services:

jellyseerr:

image: fallenbagel/jellyseerr:latest

container_name: jellyseerr

environment:

- TZ=Europe/Amsterdam

- JELLYFIN_TYPE=emby

ports:

- 5055:5055

volumes:

- /path/to/dir/config:/app/config

restart: unless-stopped

docker-compose -p "jellyseerr" -f /path/to/file/docker-compose.yml up -d --remove-orphans

Swag

NGINX - jellyseerr.subdomain.conf

The following code should be included in file at the following location: /path/to/dir/swag/config/nginx/proxy-confs/jellyseerr.subdomain.conf

The trick is to copy the jellyseerr.subdomain.conf.sample file to jellyseerr.subdomain.conf. You can create a new file from scratch, but the Swag startup could complain the file does not have to correct timestamp. This is a warning not a “showstopper”.

## Version 2022/09/08

# make sure that your dns has a cname set for jellyseerr and that your jellyseerr container is named jellyseerr

server {

listen 80;

server_name jellyseerr.*;

return 301 https://$server_name$request_uri;

}

server {

listen 443 ssl http2;

server_name jellyseerr.*;

server_name jellyseerr.yourdomain.com;

resolver 1.1.1.1 1.0.0.1 valid=300s;

resolver_timeout 10s;

gzip on;

gzip_vary on;

gzip_min_length 1000;

gzip_proxied any;

gzip_types text/plain text/css text/xml application/xml text/javascript application/x-javascript image/svg+xml;

gzip_disable "MSIE [1-6]\.";

location / {

proxy_pass http://192.168.1.1:5055;

proxy_read_timeout 90;

proxy_connect_timeout 90;

proxy_redirect off;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header Proxy "";

}

proxy_set_header Host $http_host;

proxy_set_header X-Forwarded-For $remote_addr;

proxy_set_header X-Forwarded-Proto $scheme;

}

fail2ban - jail.local

Add the configuration below to the file: /path/to/dir/swag/config/fail2ban/jail.local

The path /jellyseerr_log/ should be added to your docker-compose.yml of SWAG.

This config let the intruder try 3 times, if failed within 10 minutes they’re blocked for 1 hour. IP’s from 192.168.1.0/24 are ignored.

[jellyseerr]

enabled = true

filter = jellyseerr

port = http,https

logpath = /jellyseerr_log/overseerr-*.log

maxretry = 3

findtime = 10m

bantime = 1h

ignoreip = 192.168.1.0/24

fail2ban - jellyseerr.conf

Add the following config to /path/to/dir/swag/config/fail2ban/filter.d/jellyseerr.conf

# Fail2Ban for jellyseerr

#

#

[Definition]

failregex = \[info\]\[Auth\]: Failed login attempt from user with incorrect Jellyfin credentials \{"account":\{"ip":"<HOST>","email":".*","password":"__REDACTED__"\}\}

ignoreregex =

📺🎮

🛜OpenWRT and Common Internet File System (CIFS)

This protocol is based on the widely used samba protocol. CIFS is a network protocol for sharing files, printers, serial ports, and other communications between computers. I gonna use this protocol to connect my NAS device to my OpenWrt-powered box.

Installing the packages

To get everything up and running, we need to install the following package on the linksys device, kmod-cifs_2.4.30-brcm-5_mipsel.ipk. If you wish, you can also install the mount helper package, cifsmount_1.5-2_mipsel.ipk. I decided not to do so.

A quick check

If we want to do a quick check if all is working, follow the following procedure.

root@Hellhound:~# insmod cifs

Using /lib/modules/2.4.30/cifs.o

Make a directory to mount the share on the remote machine.

root@Hellhound:~# mkdir /tmp/mnt

Now we can try to mount the share.

root@Hellhound:~# mount -t cifs //192.168.1.2/share /tmp/mnt -o unc=\\\\192.168.1.2\\share,ip=192.168.1.2,user=admin,pass=geheim ,dom=workgroup

Just double check it is mounted.

root@Hellhound:~# df

//192.168.1.2/share243748864 46485504 197263360 19% /tmp/mnt

Setting up the system

The above mount command is a hell of a command to execute every time you need your NAS device to be connected to your OpenWrt box. So, we are going to make life a little easier for yourself. We will edit the /etc/fstab. If you don’t have a fstab file, make one now. To the fstab file, we add the following line.

//192.168.1.2/share /mnt/bulky cifs unc=\\192.168.1.2\share, ip=192.168.1.2,user=admin,password=geheim,dom=workgroup,rw 0 0

The cifs kernel module does not need to loaded separately. The package also installs the file /etc/modules.d/30-cifs. This will load the module at boot-time. Now we can mount the share with the following command.

root@Hellhound:~# mount /mnt/bulky

Since OpenWrt does not execute the command

mount -a

at boot-time, the configured mount points in fstab are not automagicly mounted at boot-time. To solve this, I added the mount command.

mount /mnt/bulky

to the file /etc/init.d/S95custom-user-startup. 📚📖🎮

🛜OpenWRT and SNMP bandwidth monitor

I would appreciate it if we could monitor the bandwidth of the network devices in our wrt54gs. To do so, we need SNMP enabled on our device and some kind of application to monitor the snmp messages. I choose PRTG to monitor the SNMP messages sent.

Installing the package

We need to install the snmp daemon on OpenWrt. So, we require the following package, snmpd_5.1.2-2_mipsel.ipk. Optionally, you van install the package snmp-utils_5.1.2-2_mipsel.ipk. Since I have my router modded with the MMC/SD card mod, I am going to install the package on this card with the following command.

root@Hellhound:~# ipkg -d opt install snmpd_5.1.2-2_mipsel.ipk

In my case, this will install the package on the mount point /opt. I will refer to this in the paper. Change it to your setup accordingly.

Set up the package

Now we need to set up the snmp package. If you install it in the root of linux, there is no problem. But if you installed op your MMC/SD card you need to take some extra steps. First we have to copy the /opt/etc/default, /opt/etc/init.d and /opt/etc/snmp to the /etc directory. Now we have to copy the file /etc/init.d/snmpd to the file /etc/init.d/S60snmpd. After copying this file, we have to add 2 lines to the script. This is only needed for the ones who have installed the package on the MMC/SD-card. The new file will look like this.

#!/bin/sh

export PATH=/bin:/sbin:/usr/bin:/usr/sbin:/opt/bin:/opt/sbin:

/opt/usr/bin:/opt/usr/sbin

export LD_LIBRARY_PATH=/lib:/usr/lib:/opt/lib:/opt/usr/lib

DEFAULT=/etc/default/snmpd

LIB_D=/var/lib/snmp

LOG_D=/var/log

RUN_D=/var/run

PID_F=$RUN_D/snmpd.pid

[ -f $DEFAULT ] && . $DEFAULT

case $1 in

start)

[ -d $LIB_D ] || mkdir -p $LIB_D

[ -d $LOG_D ] || mkdir -p $LOG_D

[ -d $RUN_D ] || mkdir -p $RUN_D

snmpd $OPTIONS

;;

stop)

[ -f $PID_F ] && kill $(cat $PID_F)

;;

*)

echo "usage: $0 (start|stop)"

exit 1

esac

exit $?

You can also follow the instructions on this page. You will need the script in paragraph 4.3. So, you don’t have to follow the instructions pointed out above here. Just follow the instructions on that page in paragraph 4.3.

What’s next?

You can now reboot your router and the snmpd daemon will start automatically. Now it is time to set up a monitoring tool. I used PRTG, but there are others around. It is out of the scope of this paper to describe the use of PRTG. There is enough material around to help you on that one. 📝🖋️

🛜OpenWRT and Snort

Set up snort on OpenWrt

After installing the MMC/SD card mod, I have enough room to install snort on my wrt54gs. So, this paper will assume that the package will be set up on the MMC/SD card. Which is mounted on /opt. You can read about setting up the MMC/SD card on this page.

Installing the package

To install snort on your wrt54gs install the following package

root@Hellhound:~# ipkg -d opt install snort_2.4.4-1_mipsel.ipk

This will install snort in the directory /opt.

Remote syslog

I want snort to log all its messages to a remote syslog server. I already discussed this on the page which discussed using fwbuilder with OpenWrt. Look on this page to set up wallwatcher.

Downloading rules files

We need to get some rule files. These rule files can be downloaded from the snort website. Download the snort 2.4 rule files from this website. These rule files need to be unpacked in the directory /opt/etc/snort/rules/

root@Hellhound:~# tar zxf snortrules-pr-2.4.tar.gz

Setting up snort

Now we have to set up the snort.conf file. In this file, many snort settings are configured. We want to set up snort in a way it will log all messages to our remote syslog, it this case wallwatcher. The first thing we have to do is to set the option HOME_NET

var HOME_NET 192.168.1.0/24

Next, we have to uncomment a line in the snort.conf file.

output alert_syslog: LOG_AUTH LOG_ALERT

We need to change the rules path

var RULE_PATH /opt/etc/snort/rules

At the bottom of the snort.conf there are a lot of rule files included. Make sure you comment all the rule files at first. Just to make sure that we do not flood the memory of the wrt54gs and hang the device when we start snort.

Make the directory snort in the directory /var/log

root@Hellhound:~# mkdir /var/log/snort

Giving snort a test run

To check if snort is running correctly on your device, give the following command on the prompt and open a website in your favorite browser.

root@Hellhound:~# snort -v -i vlan1

This will give you the following output

01/25-22:02:12.344117 195.37.77.141:80 -> 10.0.0.100:2053

TC`1 P TTL:46 TOS:0x0 ID:55048 IpLen:20 DgmLen:40 DF

***A**** Seq: 0xC5D2F3DE Ack: 0xBD63343B Win: 0x5B4 TcpLen: 20

=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+=+

End the test run by pressing crtl-C.

Running Snort

Now we know snort runs okay, we set up the rule files. These can be uncommented at the bottom of the /opt/etc/snort/snort.conf file. I would advise you to enable the rule files one by one and keep an eye on your memory usage. After each run of snort check your memory and determine if you can enable another rule. Run snort with the following command.

root@Hellhound:~# snort -c /opt/etc/snort/snort.conf -i vlan1&

Check your memory usage by the following command

root@Hellhound:~# top

If snort is detecting any “bad” traffic, it will be logged to your remote syslog server.

Checking your setup

Snort can be quiet sometimes, how do we check if snort is doing its job?? To check your setup, kill the snort proces that is running at the moment. Make sure you have the LOCAL.RULES enabled in the snort.conf file. Then edit local.rules and add the following line of code.

alert ip any any -> any any (msg:"Got an IP Packet"; classtype:not-suspicious; sid:2000000; rev:1;)

Now start snort with the following command

root@Hellhound:~# snort -c /opt/etc/snort/snort.conf -i vlan1&

And keep a good eye on your remote syslog server…. I will start logging network traffic. 📝🖋️

🛜OpenWRT and Traffic Monitor

A nice way of keeping track of your traffic is vnstat. This beauty is found in the repository of white russian. On the website of the author of vnstat you can find a complete reference of the possibilities of vnstat.

Installing the package

You can get this fine piece of software on your router by installing the following package provided by OpenWrt, vnstat_1.4-1_mipsel.ipk. On the OpenWrt forum a guy called arteqw made a impressive setup to be used with the x-wrt webif^2. I will add his setup in the next paragraphs.

Prepare OpenWrt

After installing the package, we need to create the “database” to collect our data. First, we need to create a directory to hold the database.

mkdir /var/lib/vnstat

Now we create the database in this directory. So first change to this directory before executing the command. We will be creating a database on the WAN device of the router.

vnstat -u -i vlan1

We also want this setup to survive a reboot, so in the /etc/init.d directory we edit the file S95custom-user-startup.

mkdir -p /var/lib/vnstat

vnstat -u -i vlan1

gettraffic.sh

Note: The script gettraffic.sh will be discussed later, for now, we just add this command.

Now we need to get this database to be updated on a regular interval, here cron is helpful. The crontab can be edited by the command crontab -e. In the example below, we update the database every 5 minutes.

*/5 **** vnstat -u -i vlan1

Script gettraffic.sh

The following script must be placed in the directory /usr/sbin and will write the status of the data in the database to a file in the /tmp directory called traffic_stats.inc. This file will be picked up by the web-interface to display the values within the webif^2 interface of OpenWrt.

#!/bin/sh

IFACE_WAN=$(nvram get wan_ifname)

IFACE_LAN=$(nvram get lan_ifname)

IFACE_WLAN=$(nvram get wl0_ifname)

rm /tmp/traffic_stats.inc

echo "<br ><center>" >> /tmp/traffic_stats.inc

vnstat -tr -i $IFACE_WAN | grep -v seconds >> /tmp/traffic_stats.inc

echo "</center><br ><b ><th>Hourly at $IFACE_WAN[WAN]</th></b ><br ><center>" >> /tmp/traffic_stats.inc

vnstat -h -i $IFACE_WAN | grep -v $IFACE_WAN >> /tmp/traffic_stats.inc

echo "</center><br ><b ><th>Daily at $IFACE_WAN[WAN]</th></b ><br ><center>" >> /tmp/traffic_stats.inc

vnstat -d -i $IFACE_WAN | grep -v $IFACE_WAN >> /tmp/traffic_stats.inc

echo "</center><br ><b ><th>Weekly at $IFACE_WAN[WAN]</th></b ><br ><center>" >> /tmp/traffic_stats.inc

vnstat -w -i $IFACE_WAN | grep -v $IFACE_WAN >> /tmp/traffic_stats.inc

echo "</center><br ><b ><th>Monthly at $IFACE_WAN[WAN]</th></b ><br ><center>" >> /tmp/traffic_stats.inc

vnstat -m -i $IFACE_WAN | grep -v $IFACE_WAN >> /tmp/traffic_stats.inc

echo "</center>" >> /tmp/traffic_stats.inc

Last thing we need to do is to add an entry in the crontab (crontab -e). This entry will run the gettraffic.sh every 5 minutes, so that the file /tmp/traffic_stats.inc will be updated.

*/5 * * * * gettraffic.sh

Web interface add-on

Finally, we need to extend the web interface, so we can see the traffic stats in our browser. To do so, we need to place the file traffic.sh in the directory /www/cgi-bin/webif. This file will pick up the file /tmp/traffic_stats.inc.

#!/usr/bin/webif-page

<?

. /usr/lib/webif/webif.sh

header "Status" "Traffic Statistic" "@TR<<Traffic Statistic>>"

?>

<pre><? cat /tmp/traffic_stats.inc ?></pre>

<? footer ?>

<!--

##WEBIF:name:Status:5:Traffic Statistic

-->

Email stats

I wanted to receive the stats of my router hourly by email. So, I looked at a package called mini-sendmail_1.3.5-1_mipsel.ipk which gives the ability to send emails. In the link section at the top I included the manpage for mini-sendmail. So to get the stats by email, I added the following line to the crontab.

0 9-16 * * 1-5 cat /tmp/traffic\_stats.inc | mini\_sendmail -fsend@domain.org -ssmtp.server.org receive@domain.org

This crontab entry will email the contents of /tmp/traffic_stats.inc to the address receive@domain.org. It will be emailed every full hour between 09:00 and 16:00 from Monday to Friday. 📝🖋️

🛜OpenWRT and Dynamic DNS

Having the major dynamic DNS services provide me with a domain name for my internet connection, I configured updatedd on my OpenWrt box. I stopped using ez-ipupdate because this application did not seem to pick up the WAN address of my ADSL router, but picked up the address of my wrt54gs and set that address to be my external address. Which gave problems, of course. Therefore I started to use updatedd which also supports all major dynamic DNS service providers.

Installing the packages

To get updatedd up and running, you need to install the package updatedd_2.5-1_ mipsel.ipk. Since I like to use the provider dyndns.org en no-ip.org I also installed the following packages updatedd-mod-noip_2.5-1_mipsel.ipk and updatedd-mod-dyndns_2.5-1_mipsel.ipk.

Update your IP

Now all the needed packages are installed. Now it’s time to update your IP with the chosen providers, for me, this is no-ip.org and dyndns.org.

updatedd noip username:password nodename.bounceme.net

updatedd dyndns username:password nodename.homeftp.org

Update your IP regularly

Now we want this action to be updated regularly. This means cron will be helpful. To edit cron you can use the command crontab -e. Which uses the VI commands to edit the content. I set up cron in the following way.

0 0 * * * updatedd noip username:password nodename.bounceme.net

0 0 * * * updatedd dyndns username:password nodename.homeftp.org

This will update my dynamic DNS accounts every day at midnight. 📝✏️

✏️ De barbaarse oude man

De teleurstelling had niet groter kunnen zijn voor Davide toen hij op Sinterklaasochtend zijn schoen wilde uithalen. Hij had super zijn best gedaan en voor alles gezorgd om de Sint en zijn schimmel vrolijk te stemmen.

Hij had een van zijn mooiste schoenen gezet, die moeder pas bij de kringloopwinkel had gekocht voor hem. Hij had de mooiste wortel en aardappel gekozen uit de box van de voedselbank. Hij had suikerklontjes bij zijn schoen gelegd. Hij had van vader strikte instructies gekregen om deze niet te ontdoen van de papieren bescherming. Raar want hij wilde Ozosnel niet ziek laten worden. Hij had de hele avond gezongen bij de schoen en was vroeg naar bed gegaan. Ook al omdat het in de avond altijd koud werd in huis.

Op de ochtend dat de goedheiligman was geweest, was Davide naar beneden gesneld. In de hoop mooie cadeaus te vinden bij zijn schoen. Tot zijn ontsteltenis lag er zout op, bij en in zijn schoen. De kleine Davide was ontroostbaar en moeder hoopte dan ook dat de andere kindertjes snel het geheim van Sinterklaas zouden vertellen op school. Ze kon het niet meer aanzien wat een barbaarse man die goedheiligman in dit huis was.

Gelukkig waren er wel gekookte wortelen en aardappelen voor het eten deze avond en had vader zijn gebruikelijke kopje oploskoffie waar hij een ontveld suikerklontje in deed. Deze avond ging Davide ook weer vroeg naar bed, maar nu met zijn hoop op de Kerstman gevestigd. 📝📚☕️

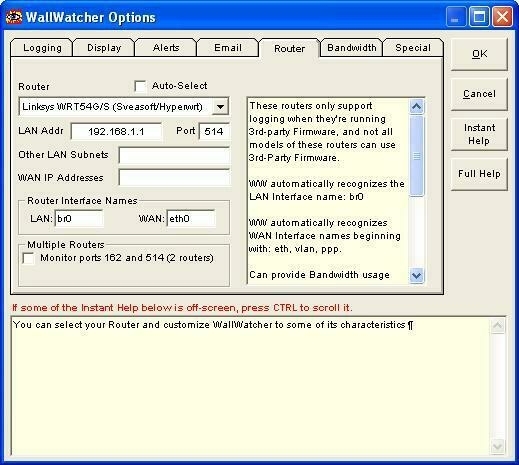

🛜OpenWRT, fwbuilder and wallwatcher

Installing the right packages

To get the fwbuilder generated scripts up and running on a OpenWrt powered device, you need to install a few packages. Those packages are found in de standard repository of white russian. The packages you need to install from that repository are ip_2.6.11-050330-1_mipsel.ipk, iptables-mod-extra_1.3.3-2_mipsel.ipk and iptables-utils_1.3.3-2_mipsel.ipk

Editing /etc/firewall.user

I am using a SquashFS version of OpenWrt. This means that the real filesystem is readonly and that all files are available with symbolic links on a writeable JFFS filesystem. What we now need to do is to delete the symbolic link and copy the real file in place of the symbolic link in the /etc directory.

Now we need to add the following code to the firewall.user file.

insmod ipt_LOG

insmod ipt_limit

if [not -f /usr/sbin/firewallscript.fw ] ; then

{orginal script}

else /usr/sbin/firewallscript.fw

fi

Now you have to place your firewall script in the /usr/sbin directory (or place it at a location of your choice, but you will have to edit the code above to match your location).

Instead of adding the two insmod lines in the firewall.user file, you can also edit the file /etc/modules. You can just edit the file like the example below.

ipt_LOG

ipt_limit

Remote syslog with wallwatcher

Now we have to set up remote syslog, so we can log the output of your firewall script with wallwatcher. Remember to put some rules in fwbuilder on logging, otherwise we will never log a thing. You need to set up OpenWrt to use a remote syslog server. You need to replace the xxx.xxx.xxx.xxx with the ip-address of the system that will be running wallwatcher.

nvram set log_ipaddr=xxx.xxx.xxx.xxx

nvram commit

The only thing you have to do next is to set up wallwatcher router tab

Change Startup order

With the RC5 release of OpenWrt all was working just fine, but when I started to use the RC6 version of OpenWrt I discovered that the firewall script was not executed after a reboot of the router. The problem seemed to be that the /etc/init.d/S35Firewall is executed before /etc/init.d/S40Network. So, When I renamed /etc/init.d/S35Firewall in /etc/init.d/S45Firewall and rebooted the router, the firewall script was executed and all worked just fine. 📝🖋️

📟Fediverse and WordPress

What is it?

ActivityPub is the glue or the oil, if you like, for the Fediverse. It glues all the services together in the Fediverse. It lets mastodon servers communicate with each other, but it also lets Pixelfed talk with mastodon and vice versa. All the social media that is ActivityPub aware can exchange messages with each other.

WordPress

WordPress is by its nature not ActivityPub aware. So, it can’t exchange messages with the Fediverse. But there is a solution. Matthias Pfefferle created a WordPress plugin to connect WordPress to the Fediverse. This enables you to get your WordPress posts across the Fediverse.

What do you need

- Webfinger WordPress Plugin installed on your WordPress instance;

- ActivityPub WordPress Plugin installed on your WordPress instance.

Setup

There is not much needed to get this working. Installed both plugins. The ActivityPub plugin has default settings that could work for you, but fiddle with them if you like. The Webfinger plugin doesn’t need configuration at all. When both plugins are installed, you will see it advises you for 2 more plugins. They are not needed to get ActivityPub working. But will enhance the experience.

Checking the setup

- First check the Site Health under Tools > Site Health. If all is working correctly, you will get no critical errors on this page.

- Go to the Webfinger website and check if you get a JSON response from your ActivityPub plugin by entering the e-mail address at the top. HINT: This is not your regular e-mail address, but the account name and domain name of your WordPress instance. So, if you have an account “Jake” on your WordPress instance at the domain “great.blog.com”, your “e-mail address” will be jake@great.blog.com. You can enter it at the top of the page. As a result, you should get a JSON response.

- Go to your Mastodon account and search for your WordPress account (i.e., jake@great.blog.com) in the search bar of Mastodon.

Dos and Don’ts and Hints

- Don’t install a cache enhancing plugin. It will mess with the ActivityPub or Webfinger Plugin. You will see critical errors after a while in your Site Health menu.

- I found that https://mastodon.social messes with the avatar. It will not come through, even after a few posts on WordPress. I checked a few other mastodon instances (also mastodon.online, which is the other flagship server) they were fine. So, you should be careful with the mastodon server you choose to test this. It could make you think the plugin isn’t working properly.

- Some hosting providers protect the .well-known directory. When this directory is inaccessible for the plugin. It will not work. (This made me host my WordPress instance at home). 📝🖋️